Włamanie na pocztę lub stronę – jak sobie z nim poradzić?

Wczorajsze włamanie do skrzynki szefa Kancelarii Premiera, gdzie wykradziono cenne informacje jest typowym atakiem hakerskim jakich wiele.

W tym przypadku sprawa była banalnie prosta, szef Kancelarii Premiera Michał Dworczyk, używał prywatnej skrzynki, do celów służbowych. Jeśli poczta była na popularnych masowych, darmowych pocztach typu, wp.pl, onet, interia, o2.pl, włamanie jest kwestią kilkunastu minut…

Brak skutecznych zabezpieczeń dla masowych kont pocztowych

Poczta taka nie filtruje ruchu, nie sprawdza źródła IP, a hasło można często łamać nieskończoną liczbą prób tz. metodą Atak brute force

Zdaniem pracowników służb specjalnych fakt, że tak wysoko postawiony polityk używał prywatnej – niezabezpieczonej skrzynki do przechowywania poufnych dokumentów jest mocno niepokojący!

Metody zabezpieczeń poczty przed włamaniem

Prostą metodą zabezpieczenia przed atakiem brute force jest ograniczanie możliwej liczby prób logowania w określonym czasie, co znacznie wydłuża czas działania algorytmu.

Inną metodą stosowaną powszechnie na stronach internetowych, jest dodatkowe włączenie wszelkiej maści kodów obrazkowych itp. (tzw. Captcha) np. po pierwszych trzech nieudanych logowaniach.

Jak zabezpieczyć pocztę email przed atakiem?

Bezpieczeństwo poczty e-mail

Co to jest bezpieczeństwo poczty e-mail? Jakie są rozwiązania i usługi w zakresie ochrony poczty e-mail? Jakie są najlepsze praktyki zapewniające bezpieczeństwo poczty e-mail W tym blogu odpowiemy na powyższe pytania?

Co to jest bezpieczeństwo poczty e-mail?

Bezpieczeństwo poczty e-mail to wykorzystanie różnych technologii lub praktyk w celu ochrony skrzynek pocztowych przed cyberzagrożeniami. W dzisiejszym cyfrowym świecie wiele organizacji korzysta w większym stopniu z chmury lub hybrydowej platformy poczty e-mail, a bezpieczeństwo poczty w chmurze staje się coraz ważniejsze.

Bezpieczeństwo poczty e-mail obejmuje szereg zasad, procedur i technik ochrony kont e-mail i zawartości poczty e-mail przed nieautoryzowanym dostępem. Rozwiązania zabezpieczające pocztę e-mail są często używane do powstrzymywania złośliwego oprogramowania, spamu i ataków typu phishing. Atakujący często używają zwodniczych wiadomości, aby przekonać ofiary do podania poufnych informacji, otwarcia załączników lub kliknięcia linków, które pozwolą im zainstalować złośliwe oprogramowanie na swoich urządzeniach. Poczta e-mail to najważniejszy punkt wejścia do pozyskania cennych danych firmy w organizacji.

Jak bezpieczne są usługi poczty e-mail?

Platformy usług e-mail są otwarte i dostępne. Pozwala pracownikom w instytucjach komunikować się ze sobą oraz z osobami w innych instytucjach. Jednak poczta e-mail w żadnym wypadku nie jest bezpieczną metodą komunikacji. Cyberprzestępcy postrzegają pocztę e-mail jako najważniejsze narzędzie do próby osiągnięcia zysku. Atakujący próbują wyjaśnić bezpieczeństwo poczty e-mail za pomocą kampanii spamowych, złośliwego oprogramowania i ataków phishingowych oraz różnych taktyk spear-phishingowych. Ponieważ większość organizacji działa za pośrednictwem poczty e-mail, atakujący atakują pocztę elektroniczną, aby wykraść poufne informacje.

Jak można naruszyć bezpieczeństwo poczty e-mail?

Wielu ekspertów ds. cyberbezpieczeństwa deklaruje w różnych raportach, że wiadomości phishingowe, złośliwe oprogramowanie, oprogramowanie ransomware, ataki BEC i inne zagrożenia są najważniejszymi zagrożeniami. Ważne są również narzędzia monitorujące ochronę danych i zabezpieczający ruch wychodzący. Ogólnie rzecz biorąc, istnieją cztery główne elementy, które mogą zostać naruszone:

- Treść e-maila

- Załączniki do e-maili

- Adresy URL znalezione w e-mailu

- Adres e-mail nadawcy

Jak powinny wyglądać zasady bezpieczeństwa poczty e-mail?

Ponieważ poczta elektroniczna jest tak ważna w dzisiejszym świecie biznesu, organizacje muszą opracować odpowiednie zasady ochrony tego przepływu informacji. Jedną z pierwszych zasad bezpieczeństwa poczty elektronicznej ustanowionych przez większość organizacji była często kontrola zawartości wychodzących i przychodzących wiadomości e-mail z serwerów pocztowych.

Ważne jest, aby zrozumieć, co znajduje się w e-mailu, aby podjąć właściwe działanie. Gdy to zrobisz, podstawowe zasady, instytucje mogą wdrożyć różne zasady bezpieczeństwa w wiadomościach e-mail.

Zasady bezpieczeństwa poczty e-mail mają na ogół usuwać złośliwą zawartość z wiadomości e-mail, szczegółowo analizować podejrzaną zawartość wiadomości e-mail i używać odpowiednich narzędzi do tych działań. . Polityki te powinny również obejmować korzystanie z narzędzi do udostępniania cyberzagrożeń lub narzędzi do analizy zagrożeń. Dzięki temu luki w poczcie e-mail, które mogą się pojawić, mogą zostać wykryte z wyprzedzeniem.

W przypadku wykrycia incydentów związanych z bezpieczeństwem poczty e-mail rozwiązanie powinno z wyprzedzeniem określać, w jaki sposób firma może podjąć działania w związku z atakiem. W tym celu można wykorzystać narzędzia reagowania na incydenty.

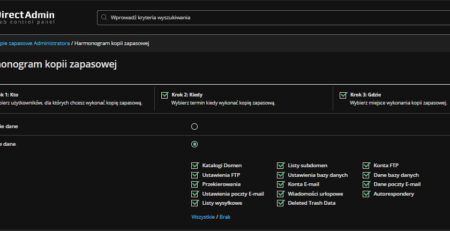

Zabezpieczenie danych na serwerach NEXHOST

WAF 2.0: Bezpieczeństwo aplikacji webowych i poczty e-mail

W NEXHOST.PL przywiązujemy największą wagę do bezpieczeństwa. Bierzemy pełną odpowiedzialność za przechowywane dane na naszych serwerach.

WAF 2.0, który skuteczniej filtruje próby włamań i spamu na strony www. Oprogramowanie chroni np. przed atakami typu brutal force, czy najpopularniejszymi odmianami SQL injection.

ConfigServer Security and Firewall

ConfigServer Firewall, znany również jako CSF, to skrypt konfiguracyjny zapory stworzony w celu zapewnienia lepszego bezpieczeństwa serwera, a jednocześnie zapewnia zaawansowany, łatwy w użyciu interfejs do zarządzania ustawieniami zapory. CSF konfiguruje zaporę serwera tak, aby blokować publiczny dostęp do usług i zezwalać tylko na niektóre połączenia, takie jak logowanie do FTP, sprawdzanie poczty e-mail lub ładowanie stron internetowych.

ConfigServer Firewall zawiera również usługę o nazwie Login Failure Daemon lub LFD. LFD obserwuje aktywność użytkownika pod kątem nadmiernych błędów logowania, które są często obserwowane podczas ataków typu brute force. Jeśli zauważysz dużą liczbę błędów logowania pochodzących z tego samego adresu IP, ten adres IP zostanie natychmiast tymczasowo zablokowany dla wszystkich usług na twoim serwerze. Te bloki adresów IP wygasną automatycznie, jednak można je usunąć ręcznie za pomocą interfejsu ConfigServer. Oprócz usuwania adresów IP, CSF umożliwia również ręczne dodawanie adresów IP do białej lub czarnej listy w zaporze, a także monitorowanie w czasie rzeczywistym w celu automatycznego blokowania adresów IP w LFD. Szczegóły konfiguracji opisano w rozdziale Zarządzanie zaporą CSF.

W NEXHOST wstępnie instalujemy zaporę ConfigServer Firewall na wszystkich serwerach. Nasi klienci VPS i serwerów dedykowanych mają możliwość zarządzania aplikacją CSF z DirectAdmin i jest ona fabrycznie wyposażona w nasze własne zasady. Jeśli masz jakiekolwiek pytania dotyczące CSF, skontaktuj się ze mną: admin@nexhost.pl

SpamAssassin

Napisany głównie w Perlu zestaw skryptów do analizy zawartości poczty elektronicznej i oceny prawdopodobieństwa czy dana wiadomość jest spamem, czy też nie.

W swoich oznaczeniach program stosuje metodę punktową, gdzie im wyższa ocena, tym większe prawdopodobieństwo, że treść wiadomości jest niepożądana. Posiada możliwość „uczenia się” wiadomości chcianych i niechcianych co przy zastosowaniu odpowiedniej ilości przykładowych wiadomości pozwala na osiągnięcie całkiem zadowalających efektów filtracji.

Apache SpamAssassin to aplikacja oparta na Perlu ( Mail::SpamAssassin w CPAN ), która jest zwykle używana do filtrowania całej przychodzącej poczty dla jednego lub kilku użytkowników. Może być uruchamiany jako samodzielna aplikacja lub jako podprogram innej aplikacji (takiej jak Milter , SA-Exim , Exiscan , MailScanner , MIMEDefang , Amavis ) lub jako klient ( spamc ) komunikujący się z demonem ( spamd). Tryb pracy klient/serwer lub tryb osadzony zapewnia korzyści pod względem wydajności, ale w pewnych okolicznościach może powodować dodatkowe zagrożenia bezpieczeństwa.

Zazwyczaj jeden z wariantów aplikacji jest konfigurowany w ogólnym programie filtrującym pocztę lub jest wywoływany bezpośrednio z programu obsługi poczty, który to obsługuje, za każdym razem, gdy nadejdzie nowa poczta. Programy takie jak filtry poczty procmail może być wykonane do rury przychodzącą pocztę przez Apache SpamAssassin z dostosowaniem do użytkownika procmailrc pliku.

Apache SpamAssassin obsługuje również:

- Czarne listy DNS oparte i białe listy DNS oparte

- Filtry do wykrywania spamu oparte na rozmytej sumie kontrolnej , takie jak Distributed Checksum Clearinghouse , Vipul’s Razor i wtyczki Cloudmark Authority (komercyjne)

- Hashcash znaczki e-mail na podstawie dowodu pracy

- Sender Policy Framework i DomainKeys Identyfikowana poczta

- Czarne listy URI, takie jak SURBL lub URIBL, które śledzą witryny ze spamem

- Więcej metod można dość łatwo dodać, pisząc wtyczkę Perl dla Apache SpamAssassin.

Filtrowanie bayesowskie

Apache SpamAssassin wzmacnia swoje zasady poprzez filtrowanie Bayesa, w którym użytkownik lub administrator „wprowadza” przykłady dobrych (szynka) i złych (spam) do filtra, aby poznać różnicę między nimi. W tym celu Apache SpamAssassin udostępnia narzędzie wiersza poleceń sa-learn , które może zostać poinstruowane, aby uczyć się pojedynczej wiadomości lub całej skrzynki pocztowej jako szynki lub spamu.

Zazwyczaj użytkownik przenosi nierozpoznany spam do osobnego folderu, a następnie uruchamia program sa-learn w folderze bez spamu i osobno w folderze ze spamem. Alternatywnie, jeśli klient poczty obsługuje to, można wywoływać sa-learn dla poszczególnych wiadomości e-mail. Niezależnie od metody użytej do przeprowadzenia nauki, test Bayesa SpamAssassin pomoże oceniać przyszłe e-maile na podstawie tej nauki, aby poprawić dokładność.

CWAF do konfiguracji zapory

CWAF umożliwia administratorom przeglądanie i modyfikowanie konfiguracji zapory, aktualizowanie zestawów reguł, konfigurowanie reguł, które mają być wykluczone z aktualnie załadowanego zestawu reguł i przesyłanie opinii do Comodo na temat aktualnie załadowanych reguł.

ModSecurity

ModSecurity , czasami nazywany Modsec , to zapora aplikacji sieci Web typu open source (WAF). Pierwotnie zaprojektowany jako moduł dla serwera Apache HTTP Server , ewoluował, aby zapewnić szereg możliwości filtrowania żądań i odpowiedzi protokołu Hypertext Transfer Protocol wraz z innymi funkcjami bezpieczeństwa na wielu różnych platformach, w tym Apache HTTP Server, Microsoft IIS i Nginx. Jest to darmowe oprogramowanie wydane na licencji Apache 2.0.

Platforma udostępnia język konfiguracji reguł znany jako „SecRules” do monitorowania w czasie rzeczywistym, rejestrowania i filtrowania komunikacji protokołu przesyłania hipertekstu w oparciu o reguły zdefiniowane przez użytkownika.

Chociaż nie jest to jedyna konfiguracja, ModSecurity jest najczęściej wdrażany w celu zapewnienia ochrony przed ogólnymi klasami luk w zabezpieczeniach przy użyciu zestawu OWASP ModSecurity Core Rule Set (CRS). Jest to zestaw reguł o otwartym kodzie źródłowym napisany w języku SecRules firmy ModSecurity. Projekt jest częścią OWASP , Open Web Application Security Project. Dostępnych jest również kilka innych zestawów reguł.

Aby wykrywać zagrożenia, silnik ModSecurity jest wdrażany na serwerze sieciowym lub jako serwer proxy przed aplikacją internetową. Dzięki temu silnik może skanować przychodzącą i wychodzącą komunikację HTTP do punktu końcowego. W zależności od konfiguracji reguły silnik zdecyduje, jak powinna być obsługiwana komunikacja, co obejmuje możliwość przekazania, odrzucenia, przekierowania, zwrócenia danego kodu statusu, wykonania skryptu użytkownika i nie tylko.

Rodzaje ataków:

- wirusy – programy lub fragmenty złowrogiego kodu wykonywalnego, który dołącza się, nadpisuje lub zamienia inny program w celu powielania samego siebie bez zgody użytkownika. Ze względu na różne rodzaje infekcji wirusy dzielą się na:

- robaki (ang. worms) – szkodliwe oprogramowanie podobne do wirusów, rozprzestrzeniające się tylko poprzez sieć. W przeciwieństwie do wirusów nie potrzebują programu „żywiciela”. Często powielają się pocztą elektroniczną.

- fork-bomba – program rezydentny nie powielający się przez sieć. Wynikiem jego działania jest jedna określona operacja, np. powielanie tego samego pliku aż do wyczerpania zasobów pamięci komputera.

- konie trojańskie – nie rozmnażają się jak wirus, ale ich działanie jest równie szkodliwe. Ukrywają się pod nazwą lub w części pliku, który może wydawać się pomocny, jednak po uruchomieniu wcale nie pełnią tej funkcji, której spodziewa się użytkownik. Trojany wykonują w tle operacje szkodliwe dla użytkownika, np. otwierają port komputera, który może umożliwić późniejszy atak ze strony włamywacza (cyberprzestępcy)

- backdoory – przejmują kontrolę nad zainfekowanym komputerem, umożliwiając wykonywanie na nim czynności administracyjnych, łącznie z usuwaniem i zapisem danych. Podobnie jak trojan, backdoory podszywają się pod pliki i programy, z których często korzysta użytkownik. Umożliwiają intruzom sterowanie systemem operacyjnym poprzez Internet. Wykonują wtedy działania wbrew wiedzy i woli ofiary.

- oprogramowanie szpiegujące (ang. spyware) – oprogramowanie zbierające dane o osobie fizycznej lub prawnej bez jej zgody, mogą to być informacje o odwiedzanych stronach, dane dostępowe itp. Występuje często jako dodatkowy i ukryty komponent większego programu, odporny na usuwanie i ingerencję użytkownika. Programy szpiegujące mogą wykonywać działania bez wiedzy użytkownika – zmieniać wpisy w rejestrze systemu operacyjnego i ustawienia użytkownika. Program szpiegujący może pobierać i uruchamiać pliki pobrane z sieci.

- scumware (ang. scum – piana; szumowiny, męty) – żargonowe, zbiorcze określenie oprogramowania, które wykonuje w komputerze niepożądane przez użytkownika czynności.

- stealware/parasiteware – służące do okradania kont internetowych,

- oprogramowanie reklamowe (ang. adware) – oprogramowanie, które w natrętny sposób wyświetla niepożądane przez odbiorcę reklamy. Warto zwrócić uwagę na to, że mianem adware określa się również rozpowszechniane bezpłatnie niegroźne oprogramowanie, którego producent otrzymuje wynagrodzenie za wyświetlanie reklam zlecanych przez sponsorów.

- elementy typu hijacker – oprogramowanie wprowadzające w konfiguracji przeglądarek niepożądane zmiany, takie jak podmiana strony startowej czy doinstalowanie paska narzędzi.

- exploit – kod umożliwiający bezpośrednie włamanie do komputera ofiary. Do wprowadzenia zmian lub przejęcia kontroli wykorzystuje się lukę w oprogramowaniu zainstalowanym na atakowanym komputerze. Exploity mogą być użyte w atakowaniu witryn internetowych, których silniki oparte są na językach skryptowych (zmiana treści lub przejęcie kontroli administracyjnej), systemów operacyjnych (serwery i końcówki klienckie) lub aplikacji (pakiety biurowe, przeglądarki internetowe lub inne oprogramowanie).

- rootkit – jedno z najgroźniejszych narzędzi hakerskich. Ogólna zasada działania opiera się na maskowaniu obecności pewnych uruchomionych programów lub procesów systemowych (z reguły służących hakerowi do administrowania zaatakowanym systemem). Rootkit zostaje wkompilowany (w wypadku zainfekowanej instalacji) lub wstrzyknięty w istotne procedury systemowe. Z reguły jest trudny do wykrycia z racji tego, że nie występuje jako osobna aplikacja. Zainstalowanie rootkita jest najczęściej ostatnim krokiem po włamaniu do systemu, w którym prowadzona będzie ukryta kradzież danych lub infiltracja.

- rejestratory klawiszy (ang. keyloggers) – odczytują i zapisują wszystkie naciśnięcia klawiszy użytkownika. Dzięki temu adresy, kody i inne poufne dane mogą dostać się w niepowołane ręce. Pierwsze programowe rejestratory klawiszy były widoczne w środowisku operacyjnym użytkownika. Teraz coraz częściej są procesami niewidocznymi dla administratora. Keyloggery mogą występować również w postaci sprzętowej. Warto zwrócić uwagę na to, że keylogger może być zarówno szkodliwym oprogramowaniem służącym do rozsyłania poufnych danych, jak i oprogramowaniem celowo zainstalowanym przez pracodawcę np. w celu kontrolowania aktywności pracowników.

- dialery – programy łączące się z siecią przez inny numer dostępowy niż wybrany przez użytkownika, najczęściej są to numery o początku 0-700 lub numery zagraniczne. Dialery szkodzą tylko posiadaczom modemów telefonicznych, analogowych i cyfrowych ISDN, występują głównie na stronach o tematyce erotycznej.

- oprogramowanie wymuszające okup (ang. ransomware) – blokuje dostęp do systemu komputerowego lub uniemożliwia odczyt zapisanych w nim danych (często poprzez techniki szyfrujące), a następnie żąda od ofiary okupu za przywrócenie stanu pierwotnego, chociaż nie zawsze pliki zostają przywrócone „całe”.

Mniej poważne szkodliwe oprogramowanie to:

- fałszywe alarmy dotyczące rzekomo nowych i groźnych wirusów (ang. virus hoaxes); mianem fałszywych alarmów (ang. false positives) określa się również mylne wykrycia infekcji, które mogą generować programy antywirusowe, szczególnie na najwyższym poziomie analizy heurystycznej.

- żarty komputerowe, robione najczęściej nieświadomym początkującym użytkownikom komputerów.

Profilaktyka – zapobieganie infekcji szkodliwym oprogramowaniem:

- instalacja oprogramowania antywirusowego,

- włączona zapora sieciowa z modułem HIPS, która zapobiega uruchamianiu zagrożeń typu zero day,

- stałe aktualizowanie oprogramowania,

- nieotwieranie załączników pocztowych niewiadomego pochodzenia,

- czytanie okien instalacyjnych aplikacji, a także ich licencji,

- wyłączanie makr w plikach MS Office nieznanego pochodzenia,

- regularne skanowanie systemu programem antywirusowym i skanerami wykrywającymi szkodliwe oprogramowanie,

- przy płatnościach drogą elektroniczną upewnienie się, że transmisja danych będzie szyfrowana (banking mode),

- instalacja programów prewencyjnych (wykrywania i zapobiegania włamaniom), opartych na polityce piaskownicy z HIPS (np. GesWall),

- używanie oryginalnego systemu i aplikacji, pochodzących z legalnego źródła.

Lista najlepszych praktyk dotyczących bezpieczeństwa poczty e-mail

Wykonuj regularne ćwiczenia phishingowe – korzystaj z oprogramowania do symulacji phishingu Twoi pracownicy są Twoją największą linią obrony przed atakami typu phishing, zwłaszcza zaawansowanymi próbami spear-phishingu. Pracownicy, którzy potrafią bezpośrednio wykryć próbę wyłudzenia informacji, mogą powstrzymać nawet najważniejsze ataki e-mailowe.

Użyj uwierzytelniania wieloskładnikowego

W przypadku kradzieży loginu i hasła do firmowego konta e-mail uwierzytelnianie wieloskładnikowe uniemożliwi osobie atakującej uzyskanie dostępu do konta. Uzyskaj narzędzia reagowania na incydenty Zgłaszanie, analizowanie, poddawanie kwarantannie lub eliminowanie ataku to bardzo ważne procesy. Uzyskaj zautomatyzowane narzędzia, które mogą to wszystko zrobić.

Wykorzystaj analizę zagrożeń

Zobacz potencjalne wycieki danych w Darkweb i Deepweb i bądź o krok przed potencjalnymi atakami, które mogą być skierowane na Twoją organizację. Rozważ zintegrowane rozwiązanie z zakresu cyberbezpieczeństwa Integracja bezpieczeństwa poczty z szerszymi narzędziami bezpieczeństwa, sprawdź, czy zaawansowane złośliwe oprogramowanie lub wiadomości e-mail w środowisku docierają do konkretnych użytkowników lub ich skrzynek odbiorczych.

Ponadto, warto używać najnowszej wersji PHP?

Dwie głównie zalety dla użytkowników końcowych lub administratorów.

Bezpieczeństwo

— główny powód dla którego warto być na bieżąco. Język PHP, tak samo jak wszystkie inne języki, podatny jest na błędy. Wersja 7.0, 5.6 i wcześniejsze nie są już wspierane w ogóle. Wersja 7.1 kończy swoje wsparcie z końcem 2019 roku i jest to już tylko wsparcie krytycznych luk bezpieczeństwa. Nieaktualna wersja PHP naraża nas na ataki hakerskie przeróżnymi metodami wliczając w to ataki DDoS, wykonywanie skryptów, obejścia zabezpieczeń, XSS, wstrzykiwanie SQL, wyciąganie nieuprawnionych danych, uzyskiwanie dostępu do zabronionych plików czy zdobywanie uprawnień do edycji.

Wydajność

— mało kto jest świadomy, że nowsze wersje PHP przynoszą ogromne zyski w szybkości działania strony. Testy wykazują ponad dwukrotny przyrost wydajności mierzony w czasie wykonywania operacji i zapytań do bazy. Co więcej, najnowsza wersja PHP 7.3 potrafi aż trzy razy szybciej obsłużyć zapytania i jest o 9% szybsza od wersji PHP 7.2. Jeśli zajmujesz się optymalizacją strony lub odczuwasz, że witryna działa wolno a czas oczekiwania na reakcję ze strony serwera wydaje się zbyt długi — zacznij od przełączenia na swoim serwerze obsługi PHP w najnowszej dostępnej wersji.

Obecnie na serwerach NEXHOST, zachęcamy do używania wersji PHP 8.0

Rób rzeczy, przez które nie zauważysz awarii Facebooka.

Dodaj komentarz

Musisz się zalogować, aby móc dodać komentarz.